Blog

Aktuelle Meldungen rund um Informationssicherheit und IT-Security

Dark Web Monitoring: Schützen Sie Ihre Daten bevor es zu spät ist!

Das Dark Web bietet nicht nur Raum für kriminelle Handlungen, sondern auch Potenzial für frühzeitige Erkennung und Schutz vor Cybergefahren. Wir stellen zwei moderne Ansätze vor, wie Unternehmen mittels Dark Web Monitoring ihre Sicherheitsvorkehrungen verbessern können.

Multi-Faktor-Authentifizierung: Warum sie unverzichtbar ist

Ein erheblicher Teil erfolgreicher Cyberangriffe geht auf kompromittierte Identitäten zurück. Dennoch setzen immer noch viele Unternehmen auf ihren Systemen keine Multi-Faktor-Authentisierung ein. Dieser Verzicht birgt ernsthafte Risiken, denn ohne diese zusätzliche Sicherheitsebene sind Daten und Systeme anfälliger für unautorisierten Zugriff und potenzielle Cyberangriffe. Es ist wichtig zu erkennen, dass die Multi-Faktor-Authentisierung das Einfallstor für Angreifer […]

Insider-Bedrohungen: Wie Sie Ihr Unternehmen schützen

Unternehmen sind zunehmend von Bedrohungen betroffen, die nicht nur von außen, sondern auch von innen kommen. Insider-Bedrohungen, verursacht durch Mitarbeiter oder Personen mit privilegiertem Zugang, stellen eine ernsthafte Gefahr für die Informationssicherheit dar. Von versehentlichen Fehlern bis hin zu böswilligen Handlungen können diese Bedrohungen schwerwiegende Auswirkungen auf Unternehmen haben.

Phishing-Angriffe erkennen und abwehren: Ein Leitfaden

Phishing hat sich zu einer der häufigsten Arten von Cyberangriffen entwickelt. Die Bedrohung durch die Angriffe ist allgegenwärtig. Neben Privatpersonen stehen Unternehmen und deren Mitarbeiter gleichermaßen im Fokus der Cyberkriminellen. Da im Ernstfall ein beachtlicher Schaden droht, ist es für Unternehmen umso entscheidender, sich gegen die Angriffe zu wappnen. Was ist Phishing überhaupt? Phishing bezeichnet […]

Die Top 5 Sicherheitslücken 2024: Wie Sie sich schützen

Sicherheitslücken in IT-Systemen sind eine ernstzunehmende Angelegenheit. Dieser Blogbeitrag widmet sich entscheidenden Sicherheitslücken, die Unternehmen betreffen können. Wir möchten hinsichtlich dieser Bedrohungen sensibilisieren, damit Sie Maßnahmen ergreifen können, die Ihre Systeme effektiver schützen.

E-Discovery: Daten effizient und sicher finden

Ob im Rahmen interner Untersuchungen oder bei der Aufklärung durch Behörden: Daten können wichtige Beweise sein. Diese gilt es im Ernstfall jedoch erst einmal handhaben zu können. Unternehmen, Anwaltskanzleien und Behörden stehen vor der Herausforderung, riesige Mengen elektronischer Daten zu verwalten und zu durchsuchen, um relevante Informationen für rechtliche Zwecke zu finden. Hier kommt E-Discovery […]

Was ist ein ISMS und wie verbessert es die Informationssicherheit?

Aus Sicht von Unternehmen sind Datenlecks und Cyberangriffe ernsthafte Bedrohungen, die es abzusichern gilt. Genau hier kommt das Informations-Sicherheits-Management-System (ISMS) ins Spiel. In diesem Beitrag werfen wir einen Blick darauf, warum ein ISMS für Unternehmen vorteilhaft ist und was sich genau dahinter verbirgt. Sie erfahren, wie ein ISMS dazu beiträgt, Informationen nachhaltig zu schützen.

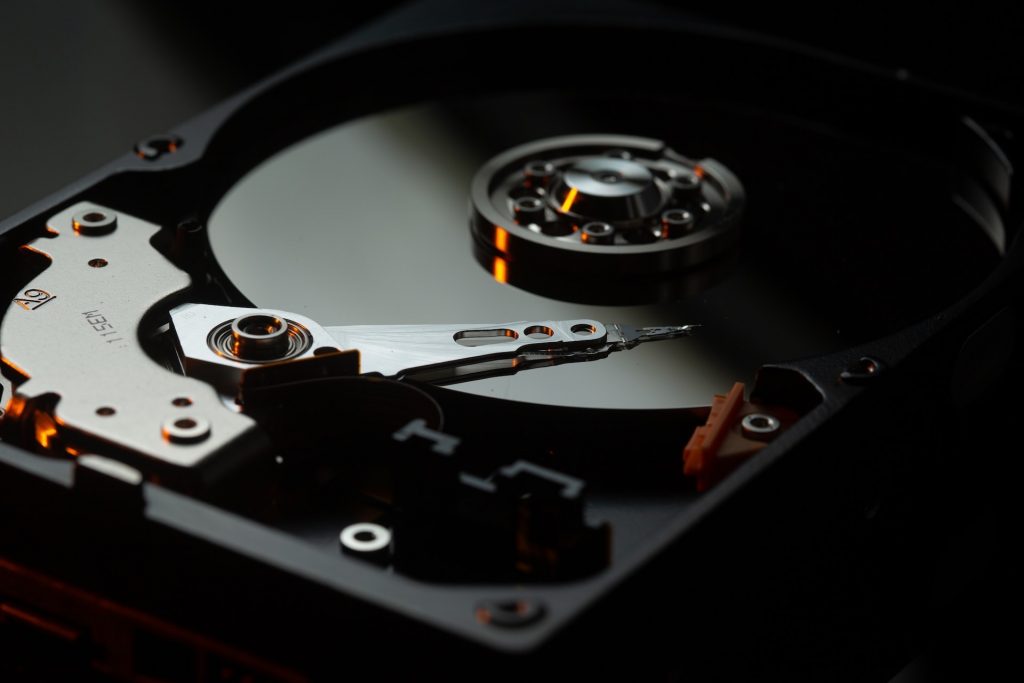

IT-Forensik: Spurensuche im digitalen Zeitalter

Mittelständische Unternehmen sind ein häufiges Ziel von Cyberangriffen, da sie oft weniger gut geschützt sind als große Konzerne. Um dieser Bedrohung entgegenzuwirken, ist IT-Forensik ein unverzichtbarer Bestandteil der Informationssicherheit. In diesem Blogbeitrag erläutern wir, was IT-Forensik bedeutet und halten ergänzend fünf konkrete Beispiele für angewandte IT-Forensik vor.

Cloud-Sicherheit: Best Practices für Unternehmen

Die Cloud hat sich zu einem starken Werkzeug für Unternehmen entwickelt, um Daten zu speichern und zu verarbeiten. Besonders mittelständische Unternehmen profitieren von der Flexibilität und Skalierbarkeit, die die Cloud bietet. Doch gerade in Zeiten erhöhter Cyberrisiken und strenger Datenschutzvorschriften kommt der Cloud-Sicherheit eine große Bedeutung zu.

NIS2-Richtlinie: Was Unternehmen jetzt wissen müssen

Nie war es wichtiger, Investitionen in die Cybersicherheit zu tätigen. Die EU-Kommission fordert Unternehmen dazu auf, mehr Aufmerksamkeit auf den Schutz von Daten und Systemen zu richten. Sie hat ein Rahmenwerk an Vorgaben geschaffen und in der NIS2-Richtlinie (Network and Information Systems 2 Directive) verankert.

Kontakt aufnehmen

Wir sind Ihr Partner für umfassende Informationssicherheitslösungen. Mit langjähriger Erfahrung und einem Experten-Team bieten wir maßgeschneiderte Lösungen, um Ihr Unternehmen vor den ständig wachsenden Bedrohungen der digitalen Welt zu schützen.